一个新的网络钓鱼活动使用虚假的 CAPTCHA 验证页面来诱骗 Windows 用户运行恶意 PowerShell 命令、安装 Lumma Stealer 恶意软件并窃取敏感信息。随时了解和保护。

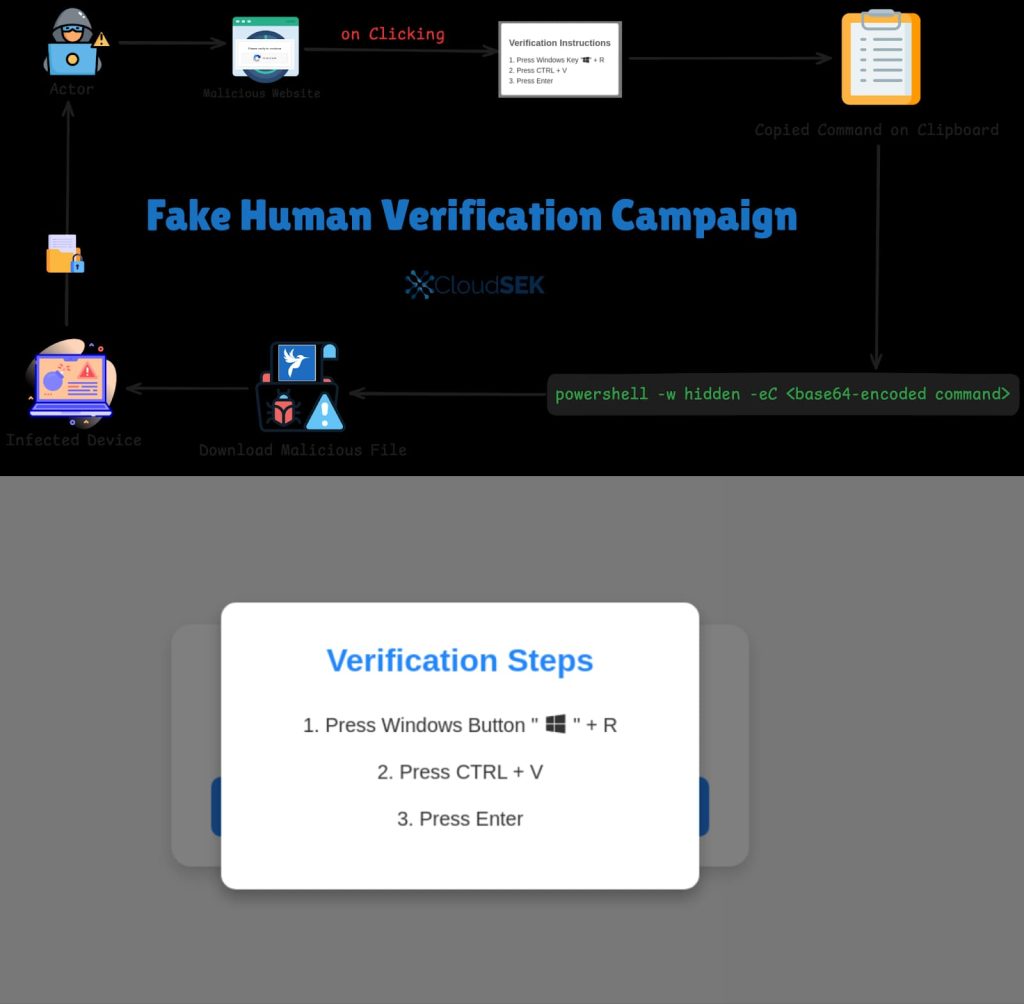

CloudSec 的网络安全研究人员发现了一种新的网络钓鱼活动,该活动诱骗用户通过虚假的人工验证页面运行恶意命令。该活动主要针对 Windows 用户,旨在安装 Lumma Stealer 恶意软件,导致敏感信息被盗。

攻击的工作原理

威胁行为者正在创建托管在各种平台上的网络钓鱼网站,包括 Amazon S3 存储桶和内容分发网络 (CDN)。这些网站模仿合法的验证页面,例如虚假的 Google CAPTCHA 页面。当用户单击 “Verify” 按钮时,他们会看到不寻常的指示:

- 打开“运行”对话框 (Win+R)

- 按 Ctrl+V

- 按 Enter 键

在用户不知道的情况下,这些操作会执行一个隐藏的 JavaScript 函数,该函数将 base64 编码的 PowerShell 命令复制到剪贴板。当用户粘贴并运行命令时,它会从远程服务器下载 Lumma Stealer 恶意软件。

CloudSec 在周四发布之前与 Hackread.com 分享的报告显示,下载的恶意软件通常会下载额外的恶意组件,这使得检测和删除变得更加困难。虽然目前用于传播 Lumma Stealer,但这种技术可以轻松适应提供其他类型的恶意软件。

供您参考,Lumma Stealer 旨在从受感染的设备中窃取敏感数据。虽然目标的具体数据可能有所不同,但通常包括登录凭据、财务信息和个人文件。就在这次最新的活动是在恶意软件被发现伪装成 OnlyFans 黑客工具感染其他黑客的设备几天后进行的。

2024 年 1 月,发现 Lumma 通过受感染的 YouTube 频道分发的破解软件进行传播。早些时候,在 2023 年 11 月,研究人员发现了 LummaC2 的新版本,称为 LummaC2 v4.0,它使用三角技术来窃取用户数据来检测人类用户。

我在此确认。https://t.co/1q4cARQLDM pic.twitter.com/GEBzqJeaSs

— 瓦卡斯 (@WAK4S) 2023 年 12 月 31 日

现在怎么办?

既然已经报道了新的 Lumma 窃取者感染狂潮,企业和毫无戒心的用户需要保持警惕,避免陷入最新的虚假验证骗局。以下是一些常识性规则和简单而必要的提示,用于防范 Lumma 和其他类似的窃取者:

- 教育自己和他人:与朋友、家人和同事分享这些信息,以提高对这种新威胁的认识。

- 警惕不寻常的验证请求:合法网站很少要求用户通过 “Run” 对话框执行命令。对任何提出此类请求的网站保持警惕。

- 不要复制和粘贴未知命令:避免从不受信任的来源复制和粘贴任何内容,尤其是要在终端或命令提示符下运行的命令。

- 保持软件更新:确保您的操作系统和防病毒软件是最新的,以修补已知漏洞。

- 重要:关注 Hackread.com 了解最新的网络安全新闻。