专家警告说,在 Google Play 中发现了 Necro 木马,威胁行为者正在通过合法 Android 应用程序的虚假版本进行传播。

卡巴斯基的研究人员在上传到 Google Play 商店的多个应用程序中发现了新版本的 Necro 木马。该恶意软件隐藏在流行的应用程序和游戏模组中。

卡巴斯基研究人员于 2019 年首次发现了 Necro 木马,恶意代码位于流行的 PDF 创建应用程序 CamScanner 应用程序的免费版本中。

新版本的 Necro 加载程序感染了 Google Play 中的应用程序以及 Spotify、Minecraft 和非官方来源中的其他流行应用程序的修改版本。

新版本的 Necro 加载程序使用混淆和隐写技术来逃避检测。它可以执行各种恶意操作,包括在不可见的窗口中显示广告、下载和执行 DEX 文件、安装应用程序、在隐藏的 WebView 窗口中打开链接、执行 JavaScript 以及通过受害者的设备创建隧道。恶意代码还可能订阅付费服务。

据专家介绍,Google Play 商店中的恶意应用程序已被下载1100万次(Wuta Camera 10+ 百万下载,Max Browser 1+ 百万下载)。由于 Necro 通过非官方应用程序来源传播,因此受感染设备的实际数量可能会更高。

“新版本的 Necro Trojan 已经感染了各种流行的应用程序,包括游戏模组,在撰写本报告时,其中一些应用程序可以在 Google Play 上找到。” “后者的受众总数超过 1100 万台 Android 设备。”

研究人员认为,该恶意软件通过受污染的软件开发人员工具包 (SDK) 进入 Play 商店,该工具包用于将广告功能集成到应用程序中。

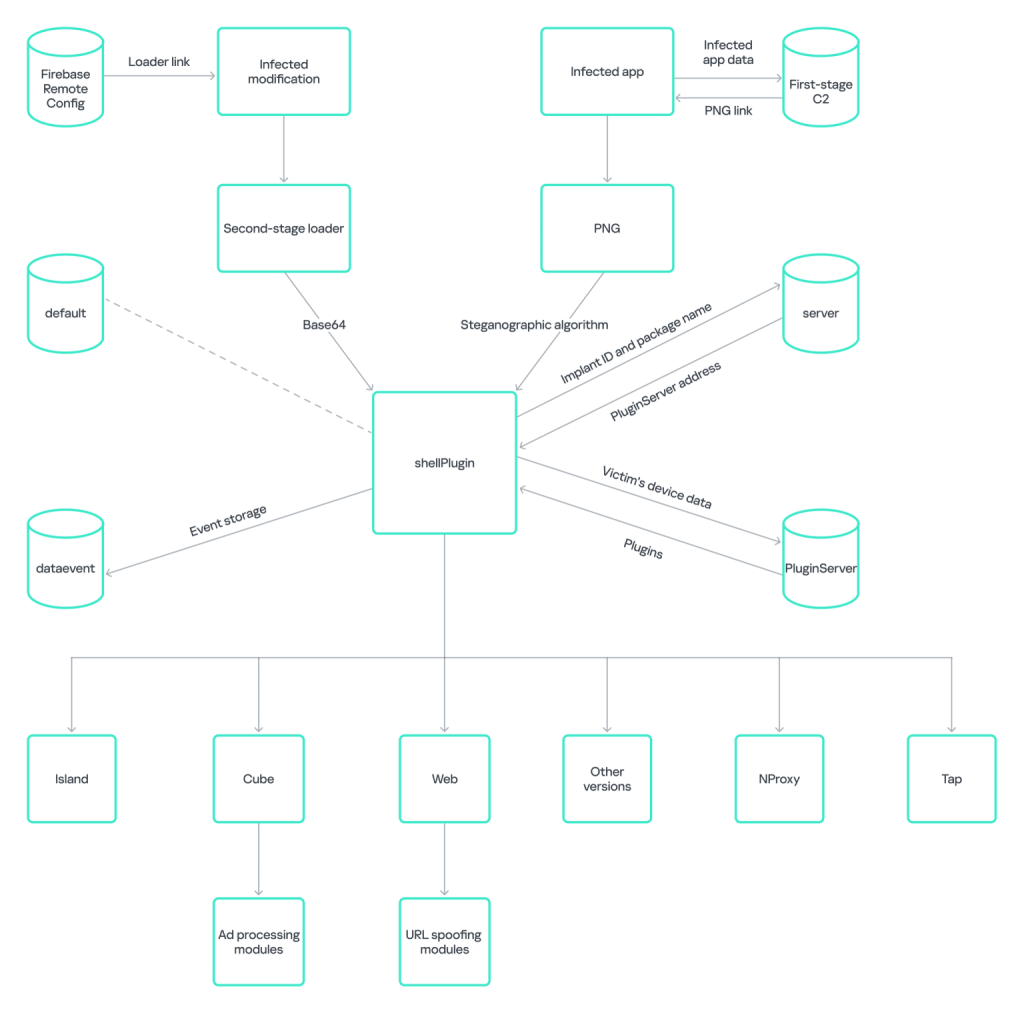

Necro 恶意软件主要通过非官方网站和应用商店上提供的流行应用程序和游戏的修改版本提供。这些应用程序会激活 Coral SDK,该 SDK 会向命令和控制 (C2) 服务器发送加密的 POST 请求,其中包含有关受感染设备和主机应用程序的详细信息。C2 服务器使用 JSON 文件进行响应,该文件包含指向 PNG 图像文件的链接以及 MD5 和版本信息等元数据。此 PNG 文件包含通过隐写术隐藏的有效负载。SDK 从映像中提取主要负载,即 Base64 编码的 Java 存档 (JAR) 文件。

Necro 具有模块化结构,插件是从 C2 服务器下载的,以允许它支持多种功能,包括:

- NProxy:创建穿过受害者设备的隧道。

- 孤岛:在显示侵入性广告之间生成伪随机时间间隔。

- Web:定期联系 C2 服务器,通过特定链接以提升的权限执行任意代码。

- Cube SDK:加载处理后台广告展示的插件。

- 点按:从 C2 服务器下载 JavaScript 代码和 WebView 界面,以秘密加载和查看广告。

- Happy SDK:将 NProxy 和 Web 模块组合在一起,但略有不同。

对 Happy SDK 的分析可能揭示了 Necro 的不同变体,它没有模块化架构。

这表明 Necro 具有很强的适应性,并且能够下载自身的新迭代,从而可能添加新功能。

在 8 月 26 日至 9 月 15 日期间,安全解决方案在全球范围内阻止了超过 10,000 次 Necro 攻击,其中大部分感染发生在俄罗斯、巴西和越南。

“Necro 木马再次成功攻击了全球数以万计的设备。这个新版本是一个多阶段加载程序,它使用隐写术来隐藏第二阶段有效载荷,这是一种非常罕见的移动恶意软件技术,以及用于逃避检测的混淆。“报告总结道。“模块化架构为木马的创建者提供了广泛的选择,可以根据受感染的应用程序进行大规模和有针对性的加载程序更新或新的恶意模块。”