Symantec最近发布的一份报告称,在安卓和 iOS 平台上广泛使用的几款移动应用程序中发现了一个严重的安全问题。这些应用程序被发现包含硬编码的云服务凭据,使用户和后端服务面临重大安全风险。

报告显示,几款流行的移动应用程序在其源代码中包含了硬编码和未加密的亚马逊网络服务(AWS)和微软 Azure 凭据。这种危险的做法意味着,获得应用程序二进制代码或源代码访问权限的攻击者可以轻松提取这些凭据,从而在未经授权的情况下访问云资源、用户数据和后端基础设施。

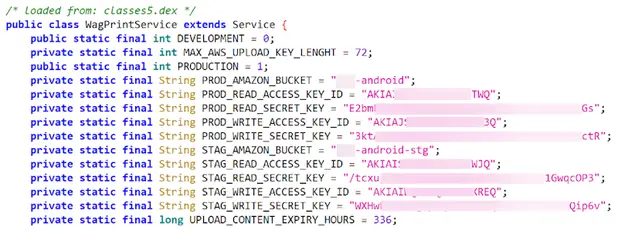

一个特别令人担忧的例子是 Pic Stitch: 拼贴制作应用在 Google Play 商店的下载量超过 500 万次。该应用程序的源代码包含硬编码的 AWS 凭据,这些凭据用于访问亚马逊 S3 存储桶,存在数据被盗或被篡改的重大风险。正如报告中指出的,“如果布尔标志设置为 true,应用程序就会加载生产凭证,包括生产的亚马逊 S3 存储桶名称、读写访问密钥和秘密密钥”,从而使它们容易被利用。

Pic Stitch 硬编码凭证代码 | 图片: Symantec

其他应用程序,如 Crumbl、Eureka: Eureka: Earn Money for Surveys》和《Videoshop – Video Editor》等应用程序也是这一漏洞的受害者。这些应用程序总共拥有数百万下载量和极高的用户评价,但却被发现对 AWS 凭据进行了硬编码,从而将敏感的云资源暴露在潜在攻击之下。例如,Crumbl 使用纯文本凭据配置 AWS 服务以及硬编码 WebSocket Secure (WSS) 端点,构成了重大安全风险。

同样,在 Android 端,Meru Cabs 和 Sulekha Business 等应用也有硬编码的 Microsoft Azure Blob Storage 凭据。Meru Cabs 应用程序的下载量超过 500 万次,它使用这些凭据来管理日志上传。这使得关键的云存储资源可能被滥用,从而使敏感数据极易受到未经授权的访问。

硬编码凭据,尤其是未加密的凭据,使应用程序极易受到攻击。报告称:”任何可以访问应用程序二进制代码或源代码的人都有可能提取这些凭据,并滥用它们来操纵或外泄数据,从而导致严重的安全漏洞。这些应用程序的广泛使用加剧了这一问题,使数百万用户面临风险。

为了解决这个问题,开发人员需要采取更好的安全措施,例如

- 使用环境变量: 将敏感凭证存储在运行时加载的环境变量中,而不是直接嵌入到应用程序的源代码中。

- 实施机密管理: 利用 AWS Secrets Manager 或 Azure Key Vault 等工具,安全地存储和访问云服务凭据。

- 加密敏感数据: 如果必须存储凭证,确保使用强大的加密算法对其进行加密,并仅在需要时才解密。

- 定期代码审查和审计: 定期审查代码是否存在安全漏洞,如硬编码凭据,以尽早降低风险。

- 自动化安全扫描: 将安全扫描工具集成到您的 CI/CD 管道中,以便在开发过程中捕捉潜在漏洞