Lumma Stealer 恶意软件使用伪造的验证码欺骗受害者。这种窃取信息的恶意软件以密码和加密货币详细信息等敏感数据为目标。

Qualys 威胁研究部门(TRU)发现,通过恶意软件即服务(MaaS)模式提供的恶意软件 Lumma Stealer 在欺骗用户的手段上有了很大的改进。

Qualys与Hackread.com分享了它的发现,该发现涉及一个活跃的Lumma Stealer活动,它使用虚假的验证码页面诱骗用户执行持久性有效载荷。该攻击使用多级无文件技术,具有欺骗性和持久性。

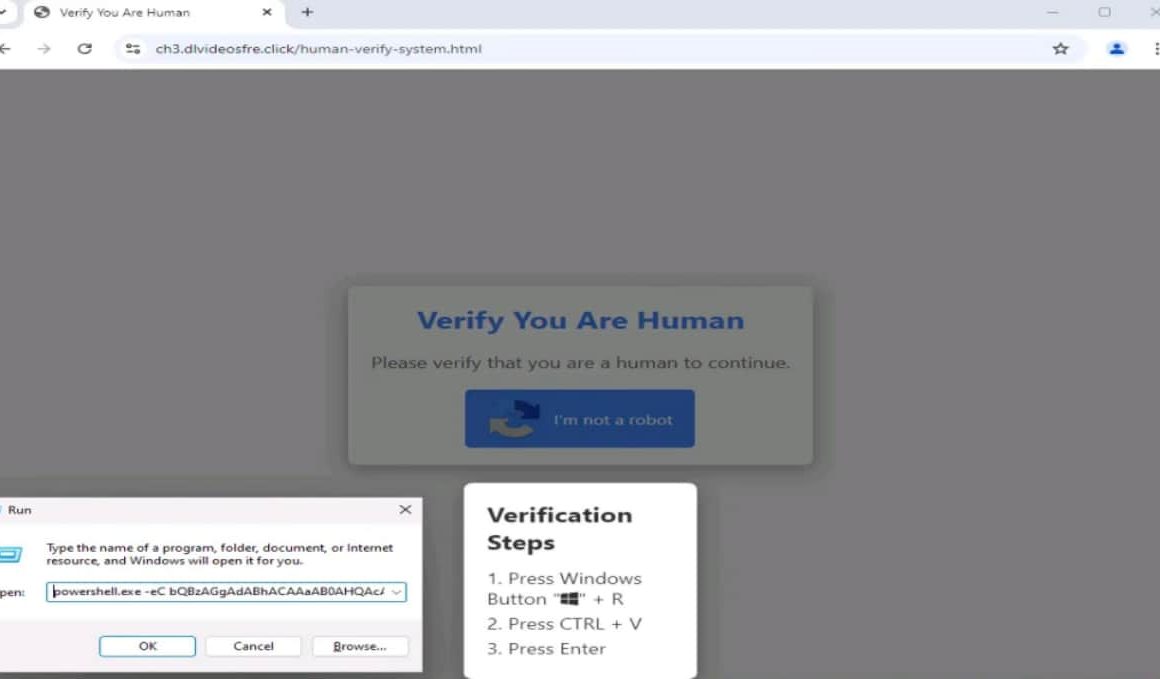

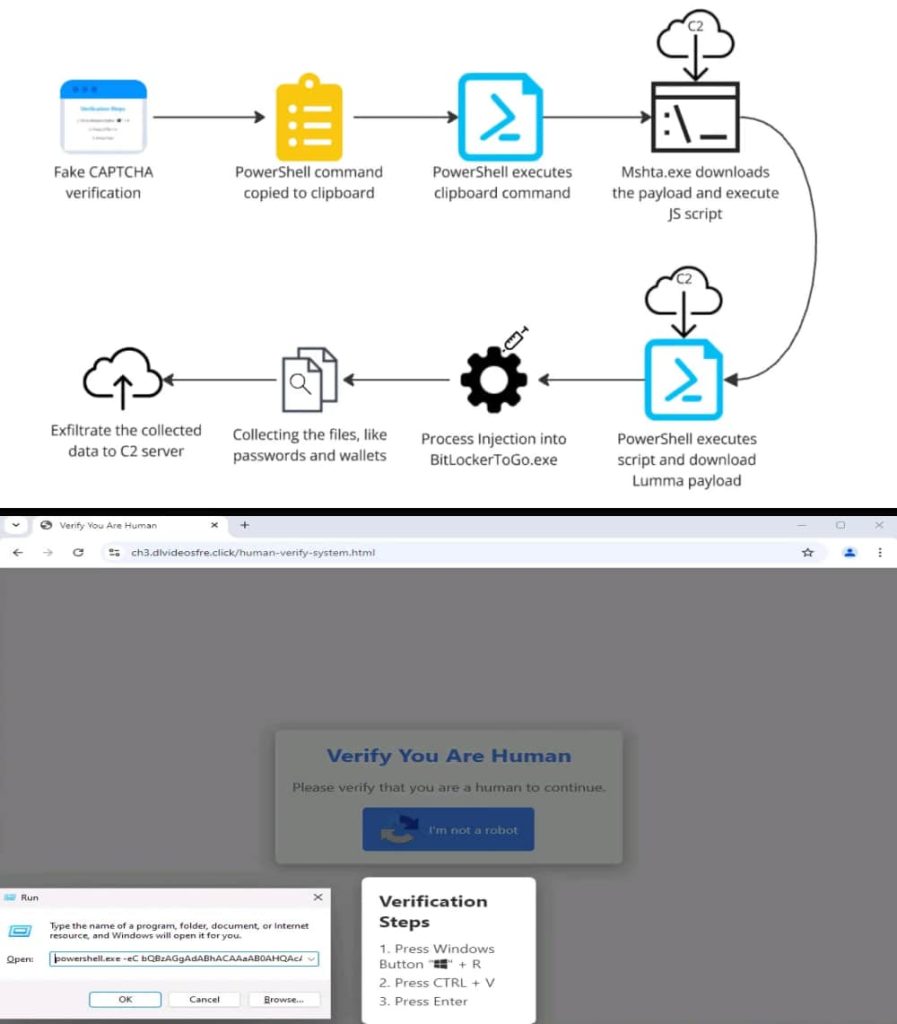

虚假验证码验证

Qualys TRU 解释说,用户通常通过被破解的合法软件或面向公众的应用程序被诱骗到虚假验证码验证页面。点击 “我不是机器人 ”按钮会触发一个恶意 PowerShell 命令,该命令会将一个初始暂存器(恶意软件下载器)下载到目标计算机上。下载的有效载荷是一个精心制作的 PE 文件,其中嵌入了混淆的 JavaScript 代码。

点击验证按钮会触发下载 Base64 编码的 PowerShell 脚本。该脚本利用可信的 Windows 工具 “mshta.exe ”下载伪装成合法 Windows 工具 “Dialer.exe ”的远程有效负载。下载的有效载荷是一个精心制作的 PE 文件,其中嵌入了混淆的 JavaScript 代码。

有趣的是,嵌入的脚本使用了一种名为 polyglot 的技术,即在可执行文件中隐藏有效的 HTA 内容。触发后,脚本会使用 PowerShell 下载并执行另一个混淆 JavaScript 代码。该脚本会解密最终有效载荷,并下载包含实际 Lumma Stealer 可执行文件(Vectirfree.exe)的两个压缩包。

信息收集和规避技术

Vectirfree.exe采用恶意软件常用的 “进程空洞化 ”策略,将恶意代码注入到 “BitLockerToGo.exe ”等合法程序中。 恶意软件会在临时目录中放置 “Killing.bat ”和 “Voyuer.pif ”等文件,检查并终止杀毒软件进程,以逃避检测。

在攻击的下一阶段,Lumma Stealer 会搜索与加密货币和密码相关的敏感文件和数据。窃取的数据会被发送到命令和控制 (C2) 服务器,通常使用“.shop ”顶级域,以外泄窃取的数据。

Lumma Stealer 是一种无文件恶意软件,可直接在内存中执行,不会创建永久文件。它的目标是密码、浏览器信息和加密货币钱包详细信息等敏感数据。通过使用多语言和混淆脚本等技术来阻碍分析,并通过进程空洞化将其恶意活动隐藏在合法进程中,该恶意软件将自己表现为一种持续性威胁。

研究人员在报告中指出:“我们对其感染链的分析强调了无文件恶意软件如何利用 PowerShell 和 mshta.exe 等常用工具,以及嵌入式有效载荷和进程注入在其运行中的关键作用。”

通过了解 Lumma Stealer 的攻击过程并实施强大的安全措施,企业可以有效地防范这种不断演变的威胁。