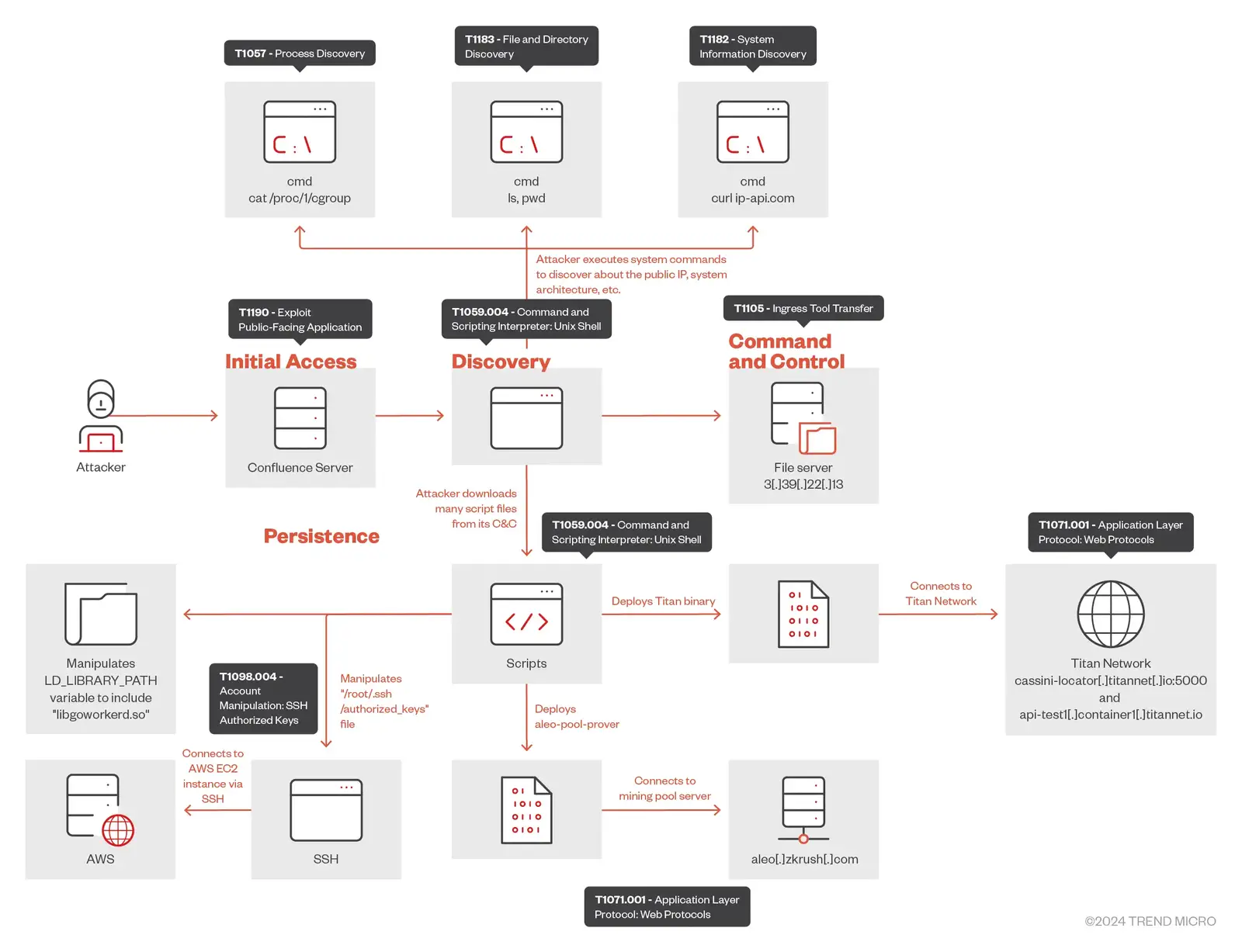

在趋势科技最近披露的一份报告中,观察到攻击者利用 Atlassian Confluence 服务器中的一个漏洞(CVE-2023-22527)劫持受害者资源,并从泰坦网络(Titan Network)–一个将硬件转化为有价值数字资产的去中心化开源平台–获取奖励。

攻击序列从利用 Confluence 服务器中的未验证模板注入漏洞开始,允许攻击者在被攻击系统上执行远程命令。“趋势科技研究人员解释说:”这使得未经身份验证的攻击者能够实现远程代码执行(RCE),并利用泰坦网络进行加密挖掘活动。

一旦获得初始访问权限,攻击者就会在受害者的机器上部署一系列 shell 脚本,一丝不苟地执行命令以评估服务器的环境。这些命令包括识别 IP 地址和操作系统细节。通过远程运行 ls 和 cat /etc/os-release 等命令,攻击者可以枚举关键的系统信息,从而为有效载荷的部署做好准备。

泰坦网络以分散式物理基础设施网络(DePIN)为基础,使用户能够共享计算能力、存储和带宽,从而获得经济回报。在这种模式下,被称为 “泰坦边缘节点 ”的受损机器可以代表攻击者赚取奖励。通过在受害者的系统上部署泰坦软件,攻击者成功地将这些机器整合到泰坦生态系统中,从它们的计算能力中获利。

据趋势科技称,“其经济激励机制和网络设计确保贡献者的资源得到回报,而终端用户则可享受与现代云服务相媲美的高质量、可靠的结果”。

部署涉及多个 shell 脚本,这些脚本被战略性地放置在 /tmp 目录中。每个脚本都执行一项特定任务,从上传 Titan 二进制文件(titan.tar.gz)到修改环境变量和执行 Titan 边缘进程。脚本中的一个疏忽,即 “LD_LIZBRARY_PATH ”而非 “LD_LIBRARY_PATH”,暗示着可能存在混淆以逃避检测机制的情况。

在一个实例中,攻击者使用命令与泰坦网络中的 “卡西尼测试网 ”建立了通信,正如趋势科技所强调的,该测试网由 “委托权益证明(DPOS)共识机制 ”组成,用户通过投注 TTNT 测试代币来获得奖励。整个过程都是自动化的,以确保持续开发,同时攻击者远程控制这些脚本,修改系统配置和资源以优化加密挖掘。

趋势科技的报告强调了 “保持最新的安全补丁、严格的网络和文件监控以及强大的访问控制 ”作为防御此类复杂入侵的关键措施的重要性。泰坦网络的利用为加密劫持增加了一个新的维度,像泰坦这样的分散式基础设施网络成为有利可图的目标。